平素は弊社SSLサーバ証明書サービスをご利用くださいまして、誠にありがとうございます。

2016年10月13日16:00頃より、弊社のSSLサーバ証明書が設定されたサイトにアクセスできない状況が発生いたしました。

ご利用のお客様には、多大なるご迷惑をおかけいたしましたことを深くお詫び申し上げます。

今回発生した障害に関する詳細を、以下の通りご報告いたします。

対象サービス

・クイック認証SSL

・企業認証SSL

・アルファSSL

・クラウドSSL

発生時刻

2016年10月13日(木)16:00頃 ~ 2016年10月13日(木)20:20頃

事象

弊社のOCSPサービスによって証明書の失効情報を確認している一部環境において、中間CA証明書が失効された状態であると判断されてしまい、弊社SSL証明書が設定されたサイトにアクセスできない状況になりました。

※当該時間帯に発行されたOCSPレスポンスのキャッシュがインターネット上の様々な環境に残っており、以下影響範囲に該当する方は当該発生時刻以降もアクセスできない状況が10月17日(月)20:20頃まで継続しました。

影響範囲

次の条件により、10月13日(木)16:00~20:20の間にOCSPレスポンダが返していた失効情報を受け取った方に事象が発生いたしました。

- 当該時間帯に初めて弊社SSLサーバ証明書が設定されたウェブサイトにアクセスした方

- 当該時間帯に再訪問で弊社SSLサーバ証明書が設定されたウェブサイトにアクセスしたが、5日以上前のアクセス履歴であったためOCSPレスポンスのキャッシュがクリアされていた方

- 当該時間以外に弊社SSLサーバ証明書が設定されたウェブサイトにアクセスしたが、OCSPレスポンスがキャッシュされていたCDN(コンテンツデリバリネットワーク)やプロキシサーバ等より失効情報を受け取った方

原因

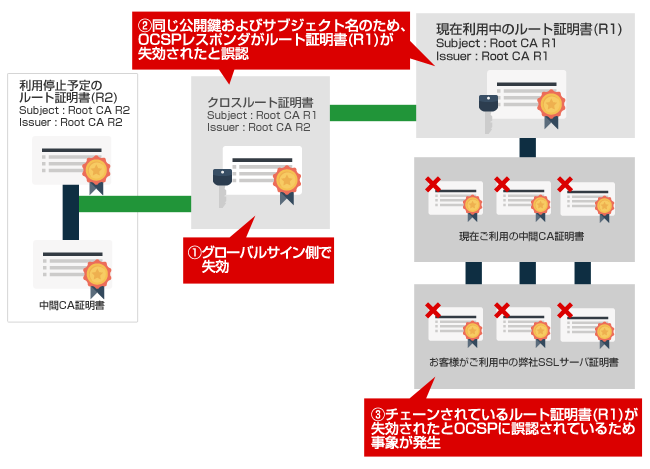

弊社にて利用停止を予定していたルート証明書(R2)から、お客様がご利用のルート証明書(R1)に発行したクロスルート証明書を失効いたしました。それに伴い、OCSPレスポンダがルート証明書(R1)を失効された状態と認識してしまったことが原因でございます。図の通り、クロスルート証明書がルート証明書(R1)と同じ公開鍵、同じサブジェクトネームを持っており、かつそのクロスルート証明書の発行日がルート証明書(R1)より新しかったことから、OCSPレスポンダが誤認してしまったと考えられます。

お客様にご案内した回避策

次のいずれかの回避策を実施していただくことをご案内いたしました。

※現在、本事象は解消いたしておりますので、特にご対応いただく必要はございません。

1. 根本的な解決策

弊社ルート証明書(R3)にチェーンされている新しい中間CA証明書(SHA256)を取得し、サーバ側で現在の中間CA証明書と入れ替えていただく

※ルート証明書(R3)の対応環境はこちら

※SHA-1 SSLサーバ証明書をご利用中の場合

SHA256 SSLサーバ証明書にて再発行(無償)していただき、上記ページから該当の中間CA証明書を設定の上、再度インストール作業をしていただければエラー表示は解消されます。再発行時に自動で送信される証明書発行メールには新しい中間CA証明書が記載されております。

2. クライアント側で実施可能な回避策

ブラウザやアプリケーションに保存されるOCSPレスポンスのキャッシュを手動で削除する

3. 上記1,2の実施が困難な場合

ブラウザやアプリケーションに保存されるOCSPレスポンスのキャッシュがクリアされるまでの4日間(復旧時刻から10月17日20:20まで)お待ちいただく

※弊社が発行するOCSPレスポンスは最長で4日間有効のため。

お客様への通知の遅延について

影響範囲の確認、回避策の選定などといった調査に時間を要し、お客様への通知が遅れてしまいました。今後このような障害が発生した際には、事象や影響範囲など判明している範囲で、可能な限り迅速に第一報をお客様にお知らせするよう努める所存でございます。

今後の取り組み

- OCSPレスポンダが正しくレスポンスできるよう、クロスルート証明書の失効が他の証明書の有効性に影響を与えないための修正についてOCSPサーバのソフトウェア開発元と協議

- CA証明書やクロスルート証明書を失効する際の影響確認のための検証手順の見直し

- OCSPの有効期間をより短くする方法を検討

- 早急な連絡体制、方法の検討

障害の経過

| 日時 | 時間 | 事象 |

|---|---|---|

| 10月07日 | ルート証明書(R2)を含むすべてのルート証明書のCRLを更新 | |

| 10月13日 | 16:00 | クロスルート証明書のOCSPステータスを更新 |

| 10月13日 | 18:20 | 失効された証明書に関してサポートチームに障害報告書を提出 |

| 10月13日 | 19:07 | R1チェーンの問題であると判断 |

| 10月13日 | 20:02 | 失効されたクロスルート証明書に起因するレスポンダ―の問題であることを確認 |

| 10月13日 | 20:20 | OCSPデータベース上でクロスルート証明書のステータスをロールバック |

| 10月13日 | 22:30 | CDNプロバイダと協力しキャッシュの削除を開始 |

| 10月14日 | 02:14 | CDN上のキャッシュ削除完了 |

| 10月14日 | 03:00 | 障害情報を弊社ウェブサイトに掲載 |

| 10月14日 | 04:24 | 弊社インフラ内のキャッシュの削除を開始 |

| 10月14日 | 05:19 | 弊社インフラ内のキャッシュ削除完了 |

| 10月14日 | 10:20 | 対象サービスをご利用中のお客様へメールで通知 |

| 10月17日 | 20:20 | OCSPレスポンスのキャッシュがクリアされ当該事象が解消 |